随着微软正式终止对Windows 7等操作系统的扩展支持,全球仍在使用这些旧版本系统的用户,尤其是广大企业用户,正面临日益严峻的网络安全风险。服务终止意味着微软将不再提供安全更新、技术支持和漏洞修复,这使得系统极易成为黑客攻击的靶心。面对这一挑战,积极采取应对措施,并借助专业的网络技术咨询服务,已成为保障业务连续性与数据安全的当务之急。

一、 停服带来的主要网络安全风险

- 漏洞攻击风险剧增:操作系统中的安全漏洞将不再有官方的补丁修复。黑客会利用这些已知但未修复的漏洞(即“零日漏洞”的变相形态)发起针对性攻击,如勒索软件、数据窃取、僵尸网络控制等,入侵成功率和破坏性将大幅提升。

- 合规性与审计风险:对于金融、医疗、政府等受严格监管的行业,继续使用不受支持的操作系统可能违反行业数据安全法规(如中国的网络安全法、等保2.0,以及GDPR等),导致无法通过合规性审计,面临法律处罚和声誉损失。

- 供应链与软件兼容性问题:越来越多的应用软件和安全产品将不再兼容旧系统。这会导致业务应用无法升级,新的安全防护工具无法部署,形成安全防护的“真空地带”,整体IT生态的安全性随之恶化。

- 事故响应与恢复困难:一旦发生安全事件,由于缺乏官方的技术支持,诊断问题根源、清除顽固病毒或后门、恢复系统将变得异常困难和耗时,可能导致更长的业务中断和更高的经济损失。

二、 系统性应对策略与行动路径

应对停服风险,不应是简单的“打补丁”思维,而应视为一次推动IT基础设施现代化和安全体系升级的契机。建议采取以下分层策略:

- 全面评估与清点资产:

- 通过专业工具或咨询服务,全面盘点组织内所有仍运行Windows 7等停服系统的终端、服务器及关键业务应用。

- 评估这些资产承载的业务重要性、数据敏感性以及迁移或升级的技术复杂度和成本。

- 制定并执行迁移/升级计划:

- 首选路径:升级至受支持的系统。对于大多数用户,规划升级到Windows 10/11或更新的操作系统是最根本的解决方案。需要制定分阶段的升级计划,包括硬件兼容性测试、应用软件适配、用户培训和数据备份。

- 替代方案:隔离与强化防护。对于因特殊工业软件、硬件限制暂时无法升级的“钉子户”系统,必须采取严格的隔离措施(如网络分段、虚拟化隔离),并部署针对性的第三方安全防护方案。

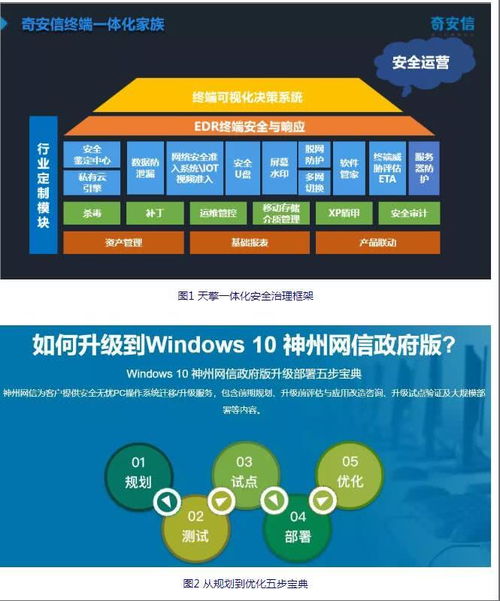

- 强化外围与纵深防御:

- 在网络边界部署下一代防火墙(NGFW)、入侵检测/防御系统(IDS/IPS),严格过滤针对旧系统的攻击流量。

- 在所有终端(包括未升级的)强制实施最小权限原则,部署高级终端检测与响应(EDR)解决方案,增强对未知威胁的发现和遏制能力。

- 加强电子邮件网关安全和Web过滤,阻断通过网络钓鱼和恶意网站发起的初始入侵。

- 建立主动威胁监测与响应机制:

- 利用安全信息和事件管理(SIEM)系统,集中收集和分析来自隔离区系统及全网的安全日志,设置针对旧系统特有漏洞攻击行为的告警规则。

- 制定专门针对运行停服系统设备的安全事件应急预案,并定期演练。

三、 专业网络技术咨询服务的价值

面对复杂的技术迁移和安全加固工作,专业的网络技术咨询服务能提供关键助力:

- 客观评估与路线图设计:咨询顾问可以提供中立的现状风险评估,并基于行业最佳实践和业务目标,制定清晰、可行的系统迁移与安全加固路线图。

- 技术实施支持:在升级迁移过程中,提供从规划、测试到部署上线的全程技术支持,解决兼容性难题,确保业务平稳过渡。

- 定制化安全方案集成:针对无法立即升级的环境,帮助设计和集成有效的隔离方案与第三方安全防护产品(如专为老旧系统设计的微隔离、应用白名单等),构建“虚拟补丁”层。

- 安全意识培训与流程优化:为员工提供针对新环境下安全威胁的培训,并协助优化安全运维流程,提升整体安全运维水平。

- 合规性指导:帮助解读相关法律法规要求,确保应对策略符合合规性标准,协助准备审计材料。

Windows 7等系统的停服是一个明确的风险信号,但也是一个推动安全进步的强制提醒。消极的“鸵鸟策略”将带来不可估量的风险。企业应当立即行动起来,结合自身情况,制定系统性的升级与防护计划。通过借助专业的网络技术咨询服务,企业能够更科学、更高效地完成这一转型,不仅化解眼前的停服危机,更能借此夯实网络安全地基,提升面向未来的整体数字韧性。